Jorge Quiroz

4 Mensajes

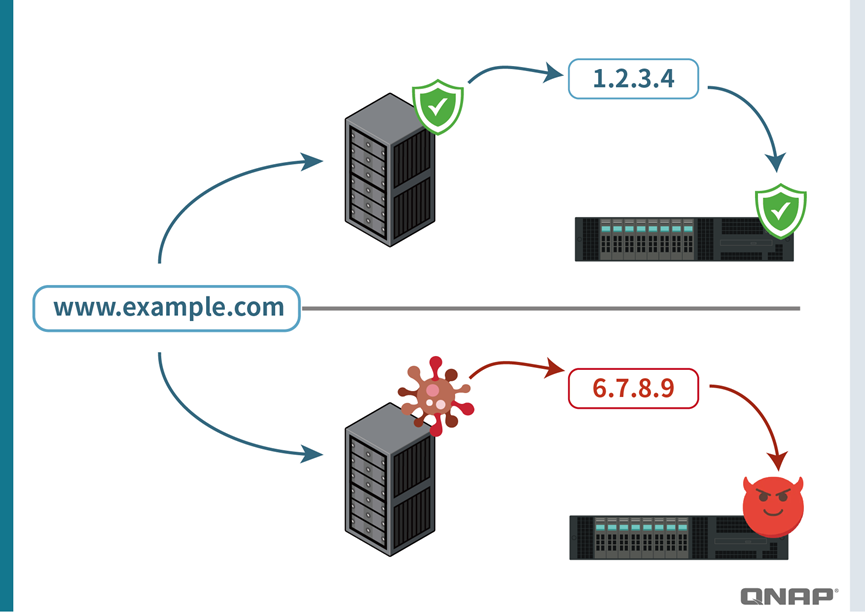

Cuando introducimos una URL en el navegador, como www.google.com, el ordenador en realidad no conoce su ubicación exacta. En este punto, el DNS (Sistema de Nombres de Dominio) actúa como el listín telefónico de Internet, traduciendo el “nombre” en un “número”, que es la dirección IP del servidor.

Esto también explica por qué el DNS es importante:

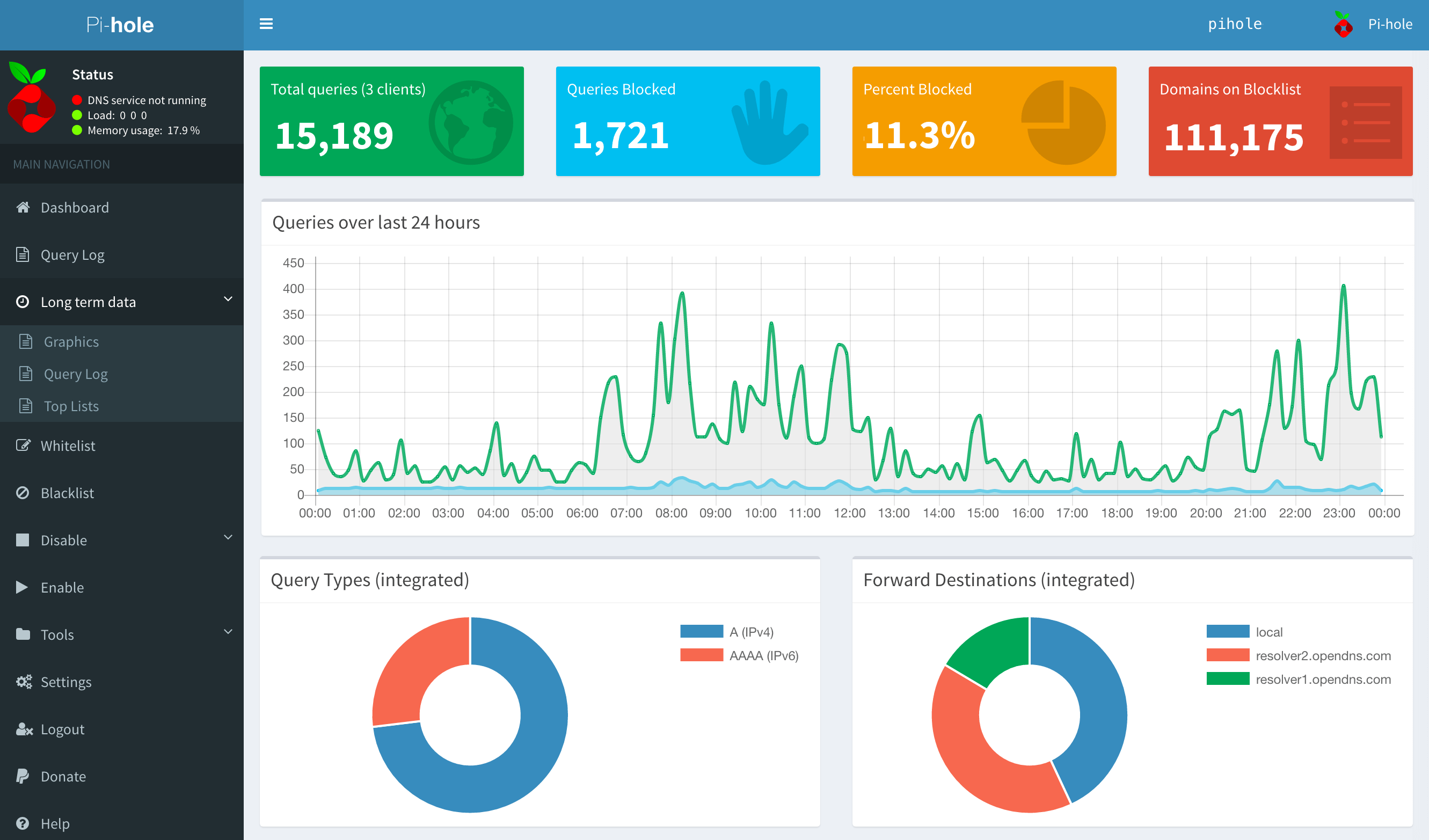

Pi-hole actúa como un “portero” en la entrada de tu red doméstica, filtrando específicamente anuncios y sitios web sospechosos.

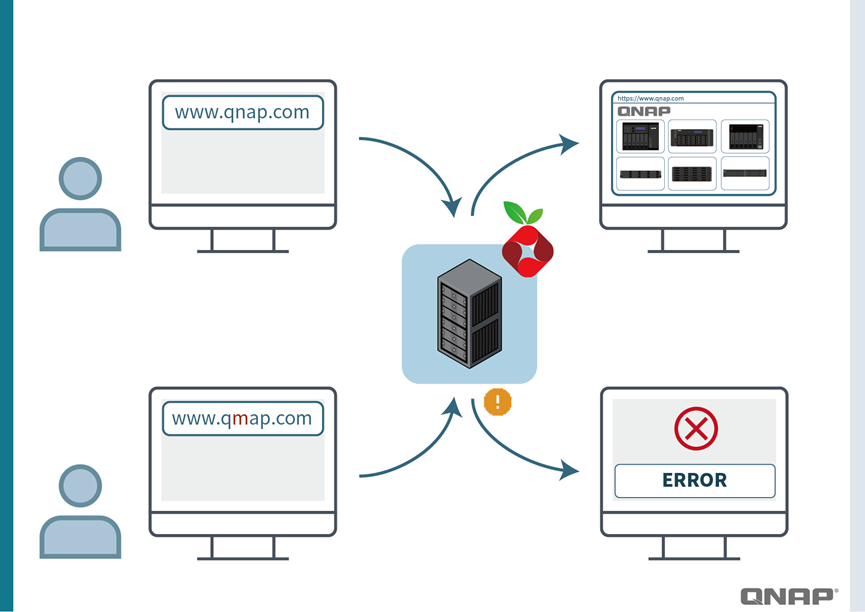

Cuando introduces qnap.com, Pi-hole responde con la IP correcta, permitiéndote acceder sin problemas al sitio web oficial.

Pero si hay un sitio de phishing con un nombre similar (por ejemplo, qmap.com), Pi-hole revisa su lista, lo identifica como un sitio sospechoso y responde con un “blackhole” (0.0.0.0). Como resultado,

El mismo mecanismo también se puede aplicar al bloqueo de anuncios. Por ejemplo, un sitio de noticias puede enviar solicitudes a ads.tracker.com para cargar anuncios. Pi-hole lo “blackholea” a nivel DNS, evitando que los anuncios lleguen a mostrarse. Cuando abra una página web, solo verá el contenido principal en lugar de una pantalla llena de anuncios.

Pi-hole incluye por defecto muchas listas negras (adlists) mantenidas públicamente, y también puede importar manualmente fuentes adicionales o incluso crear su propia lista blanca (permitiendo que ciertos sitios web se conecten normalmente), lo que ofrece gran flexibilidad.

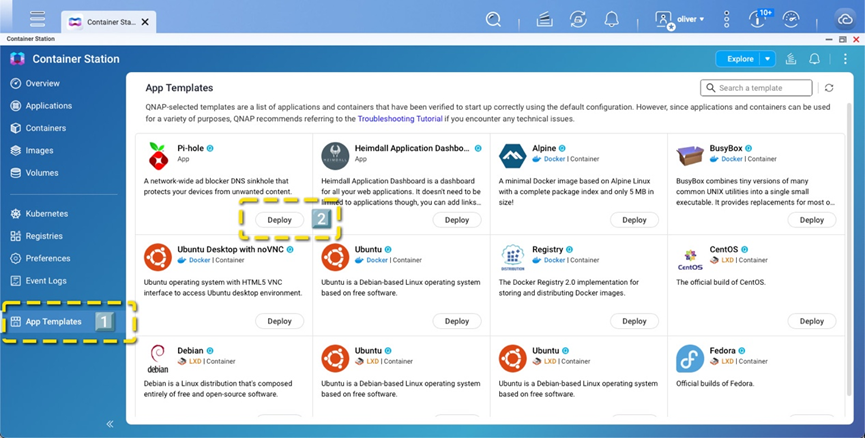

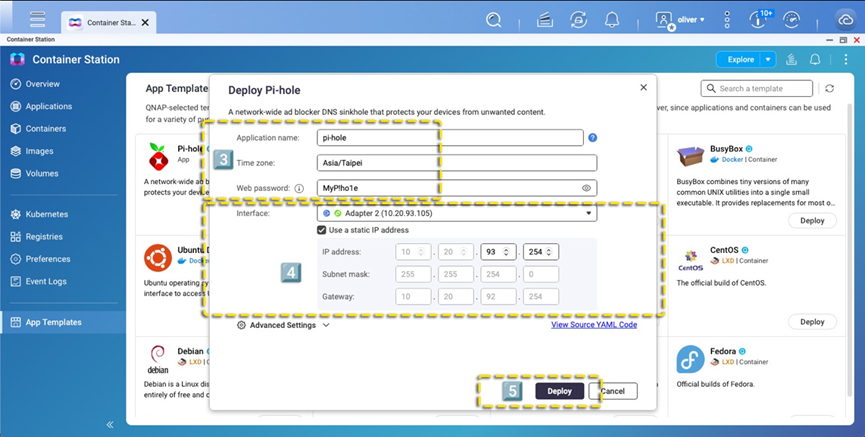

Paso 3: Configure su propio nombre de usuario y contraseña

Paso 4: Asigne una dirección IP estática a Pi-hole. Esta configuración utiliza la siguiente configuración de red:

Router IP: 10.20.92.254

Máscara de subred: 255.255.254.0

NAS IP: 10.20.93.105

IP asignada a Pi-hole: 10.20.93.254

Pi-hole es una solución potente y sencilla que bloquea anuncios, sitios maliciosos y de phishing a nivel de DNS nivel, proporcionando una experiencia de Internet más limpia y segura para todo el hogar.

Con QNAP Container Station y Docker, puede desplegarlo rápidamente sin necesidad de hardware adicional.

Es como instalar un “portero inteligente” en la entrada de su red doméstica